| Produs | Opțiune | Cantitate |

|---|

Configurarea securității Remote Desktop Protocol (RDP) pentru un mediu de lucru remote securizat

2025-04-03

Pe măsură ce asistăm la o migrare masivă către un mod de lucru de acasă, a crescut și numărul de conexiuni RDP expuse pe internet.

Unii angajați fac eroarea de a utiliza direct Remote Desktop Protocol, fără mijlocirea unei conexiuni securizate VPN, pentru a gestiona rapid serverele pe care sunt gazduite site-uri web sau baze de date sau pentru ca au nevoie de acces facil la resurse corporative pentru activitatea lor de zi cu zi. RDP permite accesul la servere, endpoint-uri și resurse care se află în locații centralizate sau în rețele de la distanță.

În momentul configurării firewall-urilor pentru a activa protocolul de acces desktop de la distanță, administratorii de rețea au opțiunea fie să restricționeze accesul RDP la rețeaua companiei, fie să permită accesul prin internet. Expunerea porturilor RDP către lumea exterioară constituie însă un pericol - hackerii pot descoperi aceste porturi și le pot targeta în atacuri.

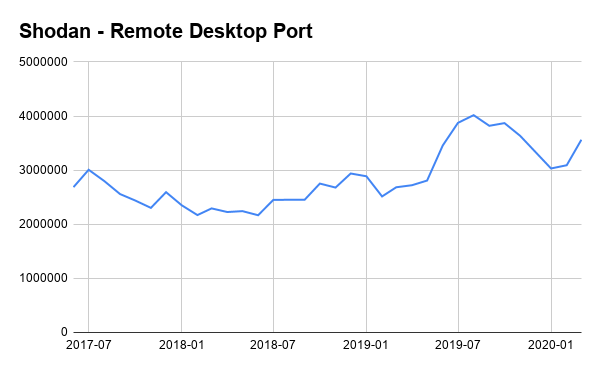

Folosind un instrument precum Shodan pentru a căuta astfel de porturi, hackerii pot identifica în prezent aproximativ 3,5 milioane de porturi RDP care sunt expuse pe internet:

Sursa: https://blog.shodan.io/trends-in-internet-exposure/

În acest grafic sunt prezentate doar datele aferente portului 3389, acesta fiind numărul implicit al portului RDP. Multe companii nu folosesc numerele implicite pentru porturile RDP, încercând să complice viața atacatorilor. Totuși această tactică nu reprezintă o barieră serioasă pentru hackeri, pentru că este foarte simplu pentru aceștia să scaneze și să identifice activitatea RDP, implicit a porturilor care corespund acestui protocol.

Conform graficului realizat de Shodan se remarcă o creștere recentă a numărului de dispozitive cu conexiune RDP expuse pe internet, ceea ce corespunde migrării globale către un mod de lucru la distanță.

În cazul administratorilor IT: este esențial ca aceștia să se asigure că accesul RDP prin internet este securizat în mod corespunzător și că angajații respectă cele mai bune practici de securitate atunci când configurează o parolă. Pentru a înțelege mai bine această problemă, vă invităm să aruncați o privire asupra unor atacuri uzuale care vizează autentificarea RDP, împreună cu practicile de securitate pentru combaterea acestora.

Atacuri de forță brută

Într-un atac tip forță brută, un atacator încearcă să se autentifice cu parole aleatorii, făcând acest lucru poate chiar și de milioane de ori. În mod normal, acest lucru este automatizat printr-un instrument software. Dacă are succes, acest atac pregătește adesea calea pentru atacuri ransomware, cum ar fi GandCrab și Sodinokibi sau infiltrarea altor programe malware.

Recent, autorii troianului TrickBot au adăugat un nou modul de forță brută care vizează porturile RDP. Cu ajutorul noului upgrade, TrickBot a atacat deja peste 6.000 de servere RDP. Utilizarea unei parole puternice poate face ca atacurile de forță brută să fie aproape imposibil de derulat cu succes din punct de vedere informatic.

Pentru a se asigura că angajații folosesc parole puternice, administratorii IT pot folosi instrumente pentru a compara amprentele (hashes) parolelor angajaților cu un dicționar de hashes alcătuit din parole slabe.

Atacuri de tip credential stuffing

Un atac de tip credential stuffing este similar unui atac de forță brută, cu excepția faptului că încearcă să utilizeze date de autentificare deja compromise pentru autentificare. Datele de autentificare compromise pot fi găsite în domeniul public, pe forumurile de hacking și pe dark web.

Hackerii pot automatiza aceste atacuri folosind software de credential stuffing, precum SNIPR, Sentry MBA, STORM, Black Bullet, Private Keeper și WOXY. Pentru a eluda firewall-urile și alte tehnologii de protecție, atacatorii folosesc grupuri de proxies (botnets), astfel încât încercările de autentificare repetate provin de la adrese IP diferite.

Succesul unui atac de tip credential stuffing se bazează pe faptul că mulți utilizatori își reutilizează parolele. Utilizând de fiecare dată o parolă unică, aceste tipuri de atacuri pot fi evitate cu ușurință.

Atacuri de tip password spraying

Password spraying este o altă variantă a atacurilor tip brute force în care un atacator selectează în mod strategic parolele pentru a încerca spargerea a mai multor conturi ale aceluiași utilizator. Ideea din spatele acestui tip de atac este de a evita politicile de blocare care au asociate încercările de autentificare eșuate, planificând ca atacul să se întâmple la o perioadă regulată de timp, vizând o bază mai mare de conturi ale angajaților.

Hackerii pot identifica numele de utilizator ale angajaților din domeniul public cu instrumente precum Prowl, Raven și LinkedInt. Aceste instrumente preiau numele de domeniu de e-mail al companiei și extrag listele de angajați de pe LinkedIn.

Având acces la lista numelor de utilizator, un hacker poate lansa apoi un atac automatizat de password spraying.

În cazul în care hackerii ar compromite chiar și un singur cont de utilizator standard, aceștia pot utiliza acel cont pentru a identifica parola și politica de blocare ale domeniului Active Directory și să calibreze viitoarele atacuri de password spraying care vor viza alți utilizatori din același domeniu.

Detecția actuală pe care ESET o oferă împotriva atacurilor cu forță brută este denumită „Botnet.CnC.Generic” și poate bloca atacurile RDP, SQL și Server Message Block (SMB).

Pentru a se apăra mai bine împotriva atacurilor care vizează parolele, administratorii IT ar trebui să respecte următoarele recomandări:

|

|

Recomandare pentru securizarea parolelor RDP |

Motiv |

|

1 |

Utilizați parole complexe și unice pentru toate conturile de admin / user care se pot accesa prin RDP. |

Protejează împotriva atacurilor cu forță brută, credential stuffing și password spraying. |

|

2 |

Dublați protecția parolelor cu ESET Secure Authentication. |

Oferă un strat suplimentar de protecție parolelor compromise. |

|

3 |

Implementați o politică de “maximum 3 încercări eșuate de autentificare” via Group Policy. |

Protejează împotriva atacurilor cu forță brută. |

Administrarea mai sigură a rețelelor

Companiile mici sau mijlocii obișnuite să utilizeze RDP pentru a-și gestiona angajații la distanță pot constata că, după o nouă instalare a software-ului de securitate endpoint, conexiunile RDP nu mai funcționează. Acesta este cazul, de exemplu, la instalarea ESET Endpoint Security. Pentru a configura cel mai bine securitatea, produsele ESET interzic accesul RDP prin internet (datorită ESET Firewall) în mod implicit.

În cele din urmă, oprirea RDP este cea mai sigură opțiune pentru orice companie din cauza numeroaselor sale lacune de securitate. Există o varietate de instrumente de monitorizare și gestionare la distanță (RMM) care, de obicei, răspund mai bine nevoilor afacerii în comparație cu RDP. Cu toate acestea, este important să fim conștienți de riscurile de securitate atunci când selectăm un instrument RMM - vulnerabilitățile acestora le pot afecta la fel de mult ca RDP.

Pentru gestionarea de la distanță a software-ului de securitate endpoint - o componentă crucială în securitatea cibernetică - este mai bine să folosiți instrumente robuste precum ESET Cloud Administrator sau ESET Security Management Center.

Dacă totuși trebuie să permiteți RDP prin firewall-ul ESET, puteți urma acești pași:

|

|

Pași pentru a seta accesul RDP în ESET Firewall* |

|

1 |

Creați o regulă individuală în ESET Firewall care permite comunicarea de intrare (inbound) pe portul local RDP. |

|

2 |

Adăugați adresa IP publică a computerului administratorului IT la secțiunea de încredere (Trusted Zone) a firewall-ului. |

|

3 |

Asigurați-vă că dispozitivul administratorului are o adresă IP statică, astfel încât aceasta să fie întotdeauna recunoscută în secțiunea de încredere. |

|

4 |

Dacă Windows Firewall nu este deja dezactivat, dezactivați toate regulile existente pentru Windows Firewall RDP. |

*Calculatoarele care rulează macOS pot crea o regulă firewall respectând pașii detaliați aici.

Administratorii IT ar trebui să utilizeze, de asemenea, următoarele configurații de securitate disponibile în Group Policy:

|

|

Recomandări pentru securizarea RDP Host via Windows Group Policy |

Motiv |

|

1 |

Activați criptarea client pe 128-bit în modul “High” |

Criptează datele trimise între clienții RDP și servere. |

|

2 |

Solicitați o comunicare sigură RPC. |

Permite doar cereri autentificate și criptate de la clienții RPC. |

|

3 |

Solicitați utilizarea conexiunilor TLS pentru RDP. |

Necesită utilizarea TLS 1.0 pentru autentificarea serverului gazdă RD (RD Session Host). |

|

4 |

Solicitați autentificarea utilizatorului pentru conexiunile la distanță, utilizând Network Level Authentication. |

Necesită ca dispozitivele client să accepte autentificarea la nivel de rețea pentru a se conecta la serverul gazdă RD, autentificarea utilizatorului întâmplându-se mai devreme în procesul de conectare la distanță. |

Pentru o aprofundare a acestui subiect privind amenințările cu care se confruntă utilizarea RDP și mai multe recomandări, citiți ghidul nostru: RDP: configurarea securității pentru un viitor remote, nu foarte îndepărtat.

Pentru acasă

Pentru business

Infrastructură